Services

Penetration-Testing

Penetration-Testing

Sie möchten Ihre IT-Sicherheitslücken rechtzeitig erkennen? Sie sind sich unsicher ob ihre digitale Infrastruktur Schwachstellen aufweist? Unsere Cyber Security Experten prüfen dies umfassend, schnell und mit viel Erfahrung.

Penetration-Test durchführen lassen – Was ist ein Pentest?

Ein Penetrationtest oder auch kurz Pentest genannt, überprüft die Sicherheit eines IT-Systems. Wenn Sie Ihre Systeme schnell auf den Markt bringen, haben Ihre Developer oft nicht genug Zeit und teilweise auch nicht das Wissen, um sich um die Cyber Sicherheit zu kümmern. Und genau hier setzen unsere Leistungen an.

Warum benötigt Ihr Unternehmen möglicherweise Pentests?

Werden Sicherheitslücken in Systemen von Hackern gefunden, kann dies ganz schnell unangenehme Folgen haben. Die Folgen sind vielfältig: Der Eindringling kann ihre Systeme lahmlegen, und diese für Ihr Unternehmen und Ihre Kunden unbrauchbar machen. Dazu können sensible Daten geklaut und veröffentlicht werden. Oder der Hacker kann Lösegeld fordern, um die Systeme wieder frei zu geben. Ein weiterer Faktor ist, dass es eine ganze Weile dauert und mit viel Aufwand verbunden ist, bis sie alle Systeme wieder hergestellt haben. Alle diese Folgen sind für Ihr Unternehmen schädlich. Das kann sie immense Summen kosten, das Image ihres Unternehmens schädigen und Ihre Kunden verschrecken.

Wann sollten Sie einen Pentest durchführen?

Pentests werden meistens direkt nach der Implementierung neuer Infrastruktur und Anwendungen durchgeführt. Ein anderer Zeitpunkt, wann Pentests sinnvollerweise durchgeführt werden ist, wenn wesentliche Änderungen wie zum Beispiel Software Aktualisierungen, Updates oder Patches vorgenommen werden.

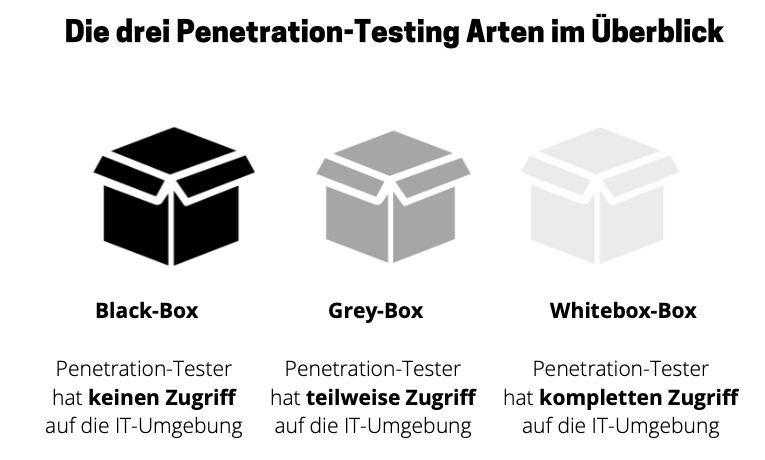

Welche Arten eines Pentests gibt es?

Wir führen unter anderem White Box, Black Box oder Grey Box Pentests durch. Die Auswahl des Verfahrens basiert auf dem Grad des Wissenstands und der Information, die der Pentester zu Beginn der Aufgabenstellung vom Unternehmen erhält. Beim Black-Box-Pentesting beispielsweise erhält der Tester nur minimale Informationen über das Zielsystem, während beim White-Box-Testing ein hohes Maß an Informationen und Zugang vom betreffenden Unternehmen selbst zur Verfügung gestellt wurde. Dieses Wissensspektrum macht verschiedene Testszenarien für unterschiedliche Situationen möglich.

Was bekomme ich beim Pentest Report?

Um den Stand des Sicherheitsniveaus Ihrer IT-Systeme zu kennen, sind die zusammengefassten Reports des Penetretiontests ausschlaggebend. Damit können Sie das Management Ihres Unternehmens über erkannte Sicherheitslücken und mögliche Risiken informieren. Zusätzlich erhält Ihre IT-Abteilung eine Liste mit technischen Details, um die Fehler zeitnah beheben zu können.

Das Whitepaper zum Penetration-Testing

Wenn Sie weiterführende Informationen zum Penetration-Testing interessiert, dann empfehlen wir Ihnen unser kostenloses Whitepaper: "Hackerangriffe vermeiden und Kundendaten schützen. Wie Penetration-Testing Sie dabei unterstützt."

Klicken Sie hier für den Download des Whitepaper zum Penetration-Testing.

Interessiert? Bitte nehmen Sie Kontakt mit uns auf.

KontaktWie gehen wir vor? Der Ablauf in einzelnen Schritten

1. Vorbereitung

Im ersten Schritt besprechen wir Ihre Erwartungen und Ziele und dabei werden noch die rechtlichen Details eines Tests geklärt. Zudem wird die Art des Pentests, den bzw. die Bereiche der Systeme und der Zeitraum definiert.

2. Analyse

Im Folgenden verschaffen wir uns einen Überblick über den Zustand der zu untersuchenden Systeme und legen das Vorgehen für den Pentest fest.

3. Test Durchführung

Im Test erfahren wir, welche konkreten Schwachstellen an welchen Punkten auftreten und wie groß das Risiko dieser Stelle ist.

4. Reporting

Das Reporting zeigt Ihnen unser Vorgehen auf inklusive der Bewertung der gefundenen Schwachstellen. Im Gespräch klären wir die nächsten Schritte und welche Möglichkeiten bestehen die Schwachstellen zu schließen.

Vorteile

Schwachstellen aufdecken: Rechtzeitiges Erkennen und Beheben mit Pentests

Risiken minimieren: Schutz vor hohen Kosten und Imageschäden

Größere Sicherheit: Gewähren Sie Ihren Kunden die nötige Datensicherheit

Blog

vor 13 Tagen

Nachhaltige Wasserstoffproduktion vor Ort: Energie und Ressourcen für eine grüne Zukunft

Dezentrale Wasserstoffanlagen auf Werksgeländen oder in der Landwirtschaft bieten nachhaltige Lösungen für Energieversorgung, Industrie und Umweltschutz.

vor 2 Monaten

Wirtschaftliche Betrachtung eines SCR-Systems in einem Erdgaskraftwerk unter Berücksichtigung aktueller Standards, Förderungen und CO2-Zertifikate

Wirtschaftliche Vorteile und Umweltimpact: SCR-Systeme in Erdgaskraftwerken im Einklang mit aktuellen Emissionsstandards und CO2-Zertifikaten

vor 2 Monaten

Kostenvergleich: CAPEX, OPEX und ROI für neue Umweltstandards im Kohlebergbau in Deutschland vs. anderen Ländern (bei gleichen Standards und Berücksichtigung aktueller Förderungen)

Optimierung des Kohleabbaus für die Zukunft: Kosten, Umweltstandards und staatliche Förderungen im Vergleich zwischen Deutschland und anderen Ländern